Crédito: IG pepechedrauimx

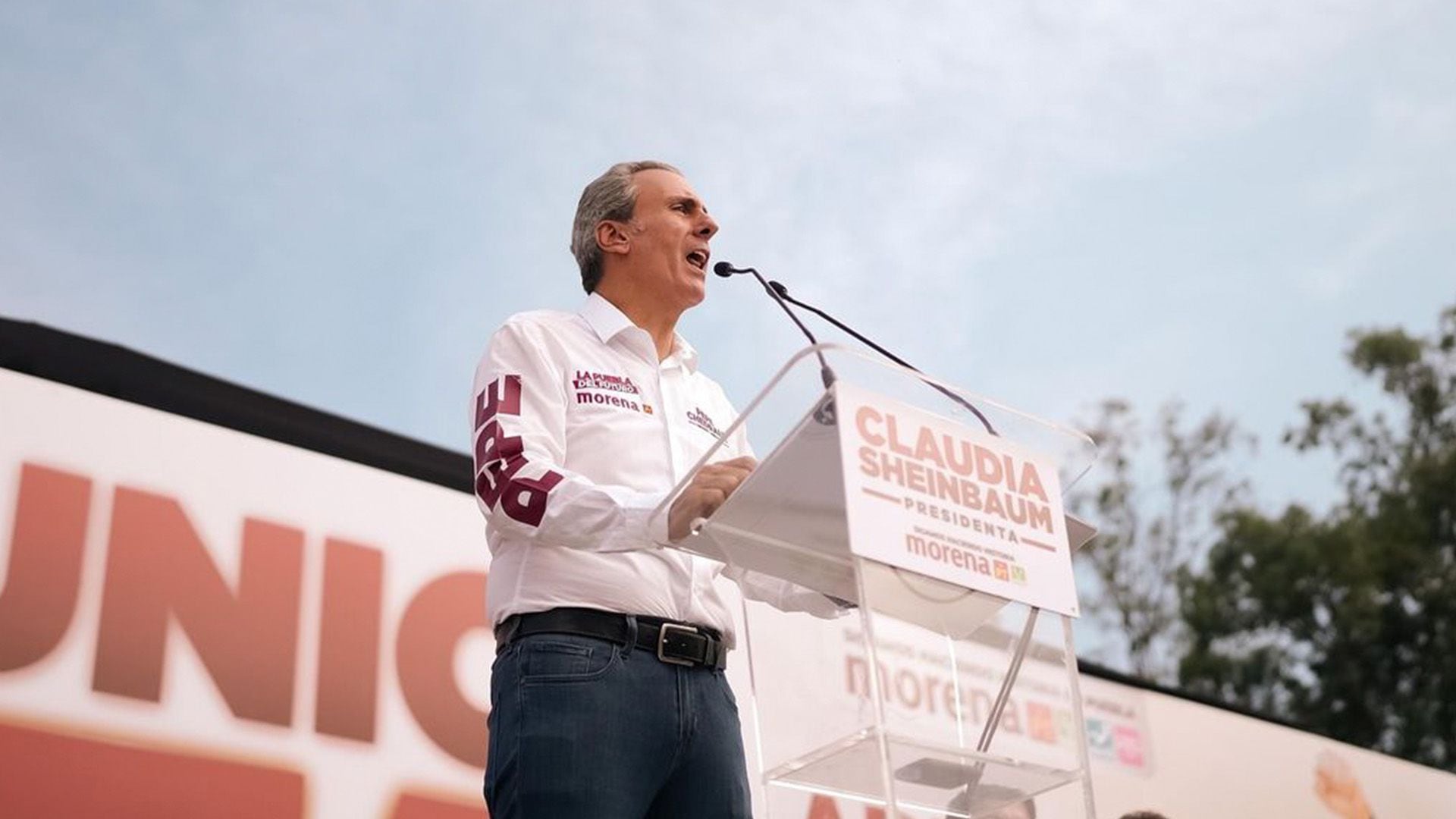

A pocas horas de llevarse a cabo la jornada electoral en México, una que se ha calificado como de las más grandes en la historia democrática del país, ha llamado la atención que la cuenta oficial en la red social X -antes llamada twitter- de José ‘Pepe’ Chedraui, quien funge como candidato a la alcaldía de Puebla, fue suspendida por esta razón.

El antes mencionado, basta remarcar, había denunciado el pasado 26 de mayo que una de sus oficinas había sido blanco de un ataque a través de explosivos caseros; sin embargo, se reveló que no se registraron personas heridas aunque esto no fue impedimento para asegurar que grupos opositores al proyecto que él encabeza, pretendían hacer de la contienda una violenta

“Fuimos víctimas, vamos a llamarlo así, nos lanzaron unas bombas molotov ahí a la oficina. No tenía absolutamente nada, traen mal la brújula por lo pronto, pero mal porque lo que quieren hacer es violentar esta elección. Exijo a la Policía Municipal estar atenta a lo que está pasando para que la gente pueda salir en paz a votar”, declaró.

Crédito: IG pepechedrauimx

Días después de los lamentables hechos y con la veda electoral ya en vigor, trascendió que la cuenta oficial en X del candidato a la alcaldía de Puebla fue suspendida, presuntamente por violar las reglas de la plataforma aunque al momento, no se ha detallado qué fue lo que el aspirante difundió para tales consecuencias.

De manera extraoficial, expertos en temas de ciberseguridad explicaron que la suspensión de la cuenta está relacionada con un ataque conocido como ‘Zero-Day’, es decir que un agente externo detectó la vulnerabilidad de la plataforma y con ello, dejó sin cuenta a varios usuarios quienes han denunciado esta afectación.

Foto

Captura de pantalla

La advertencia que lanza X se debe a una medida preventiva para no afectar la información de los usuarios, misma que se activa durante el tiempo que los encargados de la plataforma trabajan para solucionar el problema.

Al momento, la cuenta del candidato a la presidencia municipal de Puebla es la única que se ha visto afectada por el ‘Zero-Day’. El resto de las cuentas de Pepe Chedraui continúa activa, por lo que se espera que a través de las mismas de a conocer detalles sobre la reactivación o bien, asuntos relacionados con los comicios.

Un ataque cibernético ‘Zero-Day’ se refiere a una vulnerabilidad previamente desconocida en un software o sistema informático que es explotada por ciberdelincuentes antes de que el desarrollador tenga conocimiento de ella y pueda emitir un parche o actualización para solucionarla. Los puntos clave de este tipo de ataque son:

- Vulnerabilidad Desconocida: Los desarrolladores del software y los expertos en seguridad no tienen conocimiento previo del fallo, lo que deja los sistemas expuestos.

- Explotación Inmediata: Los atacantes utilizan la vulnerabilidad para infiltrarse en sistemas, robar datos, instalar malware u ocasionar otros daños antes de que se pueda mitigar el riesgo.

- Alto Impacto: Debido a la falta de parches y la sorpresa del ataque, las consecuencias pueden ser significativas, afectando tanto a usuarios individuales como a grandes organizaciones.

- Respuesta Rápida: Una vez descubierta la vulnerabilidad, es crucial que los desarrolladores trabajen rápidamente para desarrollar y distribuir una actualización que cierre la brecha de seguridad.

(X/@pepechedrauimx)

Para evitar ser víctimas de ataques cibernéticos, las autoridades recomiendan mantener todos los sistemas, aplicaciones y dispositivos actualizados con los últimos parches y actualizaciones de seguridad, además de utilizar contraseñas complejas, variadas y cambiarlas periódicamente. Evitar contraseñas genéricas o fáciles de adivinar.

Del mismo modo se recomienda realizar copias de seguridad regulares y almacenarlas en ubicaciones seguras para poder restaurar la información en caso de un ataque o bien, utilizar redes seguras y confiables, protegerlas con contraseñas robustas y evitar el uso de redes Wi-Fi públicas para actividades sensibles.

De ser posible, se deberán configurar filtros de spam y verificar la autenticidad de los remitentes antes de abrir archivos adjuntos o hacer clic en enlaces, al tiempo de limitar el acceso a datos y sistemas sensibles únicamente al personal autorizado y necesario. Finalmente, implementar sistemas de monitoreo de seguridad para detectar y responder a posibles amenazas con rapidez, también servirá para evitar este tipo de afectaciones.